>

Critique de de

Laisser toujours ouverte une issue de secours

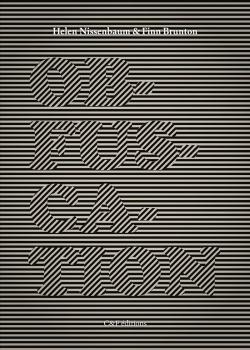

En premier lieu une couverture. Des lignes et des lettres. Une sorte de jeu de piste. Un titre lisible et pourtant comme dissimulé, ou dissimulé mais pourtant lisible. Une illustration graphique de l'ambiguïté possible d'informations, ordonnées mais désordonnées au premier regard, une production délibérément fallacieuse et pourtant exacte, une obfuscation que je ne saurai apprécier comme involontaire !

Je mets aussi le sous-titre La vie privée, mode d'emploi, en relation avec le grand livre et ses dimensions de puzzle – de George Perec La Vie mode d'emploi.

Dans sa préface, Laurent Chemla aborde, entre autres, la surveillance à laquelle nous vies sont soumises, la nécessité d'essayer de se libérer de cette espionnage, le pouvoir et le contrôle des populations, les failles où s'engouffrer, l'hygiène numérique, le morcelage des données, le ralentissement de l'identification, les liens entre exploitation des données et publicité, le prix réel des services « gratuits » des GAFAM, le monde des communs…

Dans leur introduction,Finn Brunton & Helen Nissenbaum mettent en avant le refus de la passivité, « Notre révolution s'appuie sur des éléments préexistants (ce qu'un philosophe appellerait des outils « à portée de main », ou un ingénieur des composants informatiques de base), facilement identifiables au quotidien et présents dans des films, des logiciels, des romans policiers et même dans le monde animal ». Iels concentrent leurs « efforts pour affaiblir l'actuelle surveillance numérique et l'emporter sur son système ».

Des outils existants, des méthodes pour gagner du temps, des ressources disponibles, des exemples avérés ou émergents, des stratégies adaptées en fonction des objectifs poursuivis, des formes variées de désobéissance…

« En quelques mots, l'obfuscation consiste à produire délibérément des informations ambiguës, désordonnées et fallacieuses et à les ajouter aux données existantes afin de perturber la surveillance et la collecte des données personnelles ». Une contribution théorique et critique.

Dans une première partie, l'auteur et l'autrice détaillent le vocabulaire de l'obfuscation, le répertoire des actions, des exemples ou des cas de figure.

« malgré l'impossibilité d'esquiver ou de bloquer la surveillance, il est possible de créer une pléthore de signaux plausibles, ambigus et trompeurs parmi lesquels dissimuler l'information que l'on veut cacher ».

Beaucoup de choses m'étaient inconnues. Sans volonté d'exhaustivité, quelques éléments présentés, concernant ou non la surveillance informatique. Déjouer un radar militaire avec du papier argenté, produire des échos entendus comme des imitations de l'original, saturer un canal de communication, se rendre invisible, produire de faux signaux fallacieux, rendre inutilisables certains termes pour des tris algorithmiques, empêcher le traçage mais pas la géolocalisation, mélanger les requêtes réelles et factices, ensevelir les documents sensibles, créer des modèles trompeurs, utiliser le même nom à plusieurs (identité de groupe), regrouper du monde sous un seul aspect (objets et complices identiques), surproduire des documents, battre les cartes Sim, désorienter le ciblage des portables, utiliser les relais TOR, créer un chaos sonore pour dissimuler des voix… Et un exemple tiré de la lutte anti-apartheid (le réseau Vula).

L'auteur et l'autrice poursuivent avec le camouflage animal, les fausses réservations pour entraver les affaires (mais l'exemple d'Uber comme alternative est plus que discutable), les radars factices, l'application qui clique sur toutes les pub, l'échange de cartes de fidélité, la création de fausses requêtes, les discours délibérément abscons, le trouble des analyses stylo-métriques, les algorithmes de « désassemblage », les « code obscurci », la désinformation personnelle, les pollutions du profilage électronique, les détournements de cookies, la déformation rendant invendable l'identité numérique, le camouflage du travail de camouflage, la création de témoignages contradictoires, etc.

« L'obfuscation consiste à créer un bruit calqué sur le modèle d'un signal existant, de manière à produire un ensemble confus de données ambiguës pour rendre difficile leur exploitation, et leur manipulation ce qui réduit donc leur valeur marchande ».

Dans une seconde partie, Finn Brunton & Helen Nissenbaum argumentent sur les questions politiques posées par l'obfuscation, sa nécessité, « Dans ce livre notre préoccupation concerne les interactions entre les différentes notions de vie privée, comment elles s'articulent entre elles, et dans quelle mesure il est possible de la protéger », l'asymétrie informationnelle : les questions de connaissances et de pouvoir, les processus obscurs de décision, la surveillance « permanente, intrusive, méthodique et absolue, sans précédent »,l'auto-espionnage et le travail fait par chacun·e, les armes des faibles pour se tailler des espaces de résistance et d'autonomie…

« La riposte aux ordres n'est pas de les refuser d'un geste théâtral, mais de traîner des pieds, de ralentir, de feindre l'ignorance, d'affecter la stupidité, et un faux-semblant de conformisme ». Il faut élargir l'éventail des ripostes à l'oppression et à la coercition, créer des espaces de relative autonomie, faire la différence entre système fort de confidentialité et obfuscation, choisir une stratégie « perturbatrice, un fauteur de trouble »

L'auteur et l'autrice discutent de la légitimité de l'Obfuscation, d'éthique, de gaspillage, de resquillage, de morale et de politique, de fins et de moyens, de proportionnalité et de disproportionnalité, de justice et d'équité (je reste très réservé sur ce terme issu du langage du libéralisme et qui cache le plus souvent le refus de l'égalité), de privatisation des ressources, d'intégrité et d'intérêt social, des rapports d'asymétrie du pouvoir et du savoir, de résistance et de dignité, des choses du point de vue du « faible », de décisions fonctionnant « du point de vue statistique » (Sur ce point voir dans un autre domaine, Catherine Vidal : Nos cerveaux resteront-ils humains ?), de bien-être, d'exclusion, de risques et de données. Iels nous rappellent que « La politique rentre en jeu quand surgissent des désaccords sur l'importance relative des finalités sociales et des valeurs éthiques et morales » (ma définition de la politique et des choix démocratiques est beaucoup plus large)

Finn Brunton & Helen Nissenbaum terminent sur une question « Est-ce que l'obfuscation fonctionne », sur les objectifs, les compromis, les partages, « Sa réussite sera toujours relative aux fins, aux contraintes, aux obstacles et au niveau des asymétries épistémique et de pouvoir ». Donc gagner du temps, fournir une couverture, démentir, éviter de se faire repérer, brouiller le profilage, exprimer sa révolte… sans oublier les liens entre l'individuel et le collectif, le connu et l'inconnu, le sélectif et le général, le court et le plus long terme, la réglementation et la politique…

« Nommer, identifier et définir : un travail de taxinomie qui ne fait que commencer ». Traiter de la vie privée, des engagements individuels et collectifs, c'est bien encore faire de la politique. Apprendre pour résister.

L'obfuscation ne répond ni à tous les problèmes liés à l'utilisation surveillée et commercialisée ni à l'absence d'outil du commun qui ne serait pas soumis à l'appropriation privée et lucrative. Il y a bien cependant ici des réponses à l'asymétrie du pouvoir, à notre captive utilisation d'outils. Des outils qui ne sont pas nôtres ni en terme d'usage, ni en terme de maitrise, ni en terme d'appropriation collective, pour ne pas parler d'auto-gestion.

Lien : https://entreleslignesentrel..

En premier lieu une couverture. Des lignes et des lettres. Une sorte de jeu de piste. Un titre lisible et pourtant comme dissimulé, ou dissimulé mais pourtant lisible. Une illustration graphique de l'ambiguïté possible d'informations, ordonnées mais désordonnées au premier regard, une production délibérément fallacieuse et pourtant exacte, une obfuscation que je ne saurai apprécier comme involontaire !

Je mets aussi le sous-titre La vie privée, mode d'emploi, en relation avec le grand livre et ses dimensions de puzzle – de George Perec La Vie mode d'emploi.

Dans sa préface, Laurent Chemla aborde, entre autres, la surveillance à laquelle nous vies sont soumises, la nécessité d'essayer de se libérer de cette espionnage, le pouvoir et le contrôle des populations, les failles où s'engouffrer, l'hygiène numérique, le morcelage des données, le ralentissement de l'identification, les liens entre exploitation des données et publicité, le prix réel des services « gratuits » des GAFAM, le monde des communs…

Dans leur introduction,Finn Brunton & Helen Nissenbaum mettent en avant le refus de la passivité, « Notre révolution s'appuie sur des éléments préexistants (ce qu'un philosophe appellerait des outils « à portée de main », ou un ingénieur des composants informatiques de base), facilement identifiables au quotidien et présents dans des films, des logiciels, des romans policiers et même dans le monde animal ». Iels concentrent leurs « efforts pour affaiblir l'actuelle surveillance numérique et l'emporter sur son système ».

Des outils existants, des méthodes pour gagner du temps, des ressources disponibles, des exemples avérés ou émergents, des stratégies adaptées en fonction des objectifs poursuivis, des formes variées de désobéissance…

« En quelques mots, l'obfuscation consiste à produire délibérément des informations ambiguës, désordonnées et fallacieuses et à les ajouter aux données existantes afin de perturber la surveillance et la collecte des données personnelles ». Une contribution théorique et critique.

Dans une première partie, l'auteur et l'autrice détaillent le vocabulaire de l'obfuscation, le répertoire des actions, des exemples ou des cas de figure.

« malgré l'impossibilité d'esquiver ou de bloquer la surveillance, il est possible de créer une pléthore de signaux plausibles, ambigus et trompeurs parmi lesquels dissimuler l'information que l'on veut cacher ».

Beaucoup de choses m'étaient inconnues. Sans volonté d'exhaustivité, quelques éléments présentés, concernant ou non la surveillance informatique. Déjouer un radar militaire avec du papier argenté, produire des échos entendus comme des imitations de l'original, saturer un canal de communication, se rendre invisible, produire de faux signaux fallacieux, rendre inutilisables certains termes pour des tris algorithmiques, empêcher le traçage mais pas la géolocalisation, mélanger les requêtes réelles et factices, ensevelir les documents sensibles, créer des modèles trompeurs, utiliser le même nom à plusieurs (identité de groupe), regrouper du monde sous un seul aspect (objets et complices identiques), surproduire des documents, battre les cartes Sim, désorienter le ciblage des portables, utiliser les relais TOR, créer un chaos sonore pour dissimuler des voix… Et un exemple tiré de la lutte anti-apartheid (le réseau Vula).

L'auteur et l'autrice poursuivent avec le camouflage animal, les fausses réservations pour entraver les affaires (mais l'exemple d'Uber comme alternative est plus que discutable), les radars factices, l'application qui clique sur toutes les pub, l'échange de cartes de fidélité, la création de fausses requêtes, les discours délibérément abscons, le trouble des analyses stylo-métriques, les algorithmes de « désassemblage », les « code obscurci », la désinformation personnelle, les pollutions du profilage électronique, les détournements de cookies, la déformation rendant invendable l'identité numérique, le camouflage du travail de camouflage, la création de témoignages contradictoires, etc.

« L'obfuscation consiste à créer un bruit calqué sur le modèle d'un signal existant, de manière à produire un ensemble confus de données ambiguës pour rendre difficile leur exploitation, et leur manipulation ce qui réduit donc leur valeur marchande ».

Dans une seconde partie, Finn Brunton & Helen Nissenbaum argumentent sur les questions politiques posées par l'obfuscation, sa nécessité, « Dans ce livre notre préoccupation concerne les interactions entre les différentes notions de vie privée, comment elles s'articulent entre elles, et dans quelle mesure il est possible de la protéger », l'asymétrie informationnelle : les questions de connaissances et de pouvoir, les processus obscurs de décision, la surveillance « permanente, intrusive, méthodique et absolue, sans précédent »,l'auto-espionnage et le travail fait par chacun·e, les armes des faibles pour se tailler des espaces de résistance et d'autonomie…

« La riposte aux ordres n'est pas de les refuser d'un geste théâtral, mais de traîner des pieds, de ralentir, de feindre l'ignorance, d'affecter la stupidité, et un faux-semblant de conformisme ». Il faut élargir l'éventail des ripostes à l'oppression et à la coercition, créer des espaces de relative autonomie, faire la différence entre système fort de confidentialité et obfuscation, choisir une stratégie « perturbatrice, un fauteur de trouble »

L'auteur et l'autrice discutent de la légitimité de l'Obfuscation, d'éthique, de gaspillage, de resquillage, de morale et de politique, de fins et de moyens, de proportionnalité et de disproportionnalité, de justice et d'équité (je reste très réservé sur ce terme issu du langage du libéralisme et qui cache le plus souvent le refus de l'égalité), de privatisation des ressources, d'intégrité et d'intérêt social, des rapports d'asymétrie du pouvoir et du savoir, de résistance et de dignité, des choses du point de vue du « faible », de décisions fonctionnant « du point de vue statistique » (Sur ce point voir dans un autre domaine, Catherine Vidal : Nos cerveaux resteront-ils humains ?), de bien-être, d'exclusion, de risques et de données. Iels nous rappellent que « La politique rentre en jeu quand surgissent des désaccords sur l'importance relative des finalités sociales et des valeurs éthiques et morales » (ma définition de la politique et des choix démocratiques est beaucoup plus large)

Finn Brunton & Helen Nissenbaum terminent sur une question « Est-ce que l'obfuscation fonctionne », sur les objectifs, les compromis, les partages, « Sa réussite sera toujours relative aux fins, aux contraintes, aux obstacles et au niveau des asymétries épistémique et de pouvoir ». Donc gagner du temps, fournir une couverture, démentir, éviter de se faire repérer, brouiller le profilage, exprimer sa révolte… sans oublier les liens entre l'individuel et le collectif, le connu et l'inconnu, le sélectif et le général, le court et le plus long terme, la réglementation et la politique…

« Nommer, identifier et définir : un travail de taxinomie qui ne fait que commencer ». Traiter de la vie privée, des engagements individuels et collectifs, c'est bien encore faire de la politique. Apprendre pour résister.

L'obfuscation ne répond ni à tous les problèmes liés à l'utilisation surveillée et commercialisée ni à l'absence d'outil du commun qui ne serait pas soumis à l'appropriation privée et lucrative. Il y a bien cependant ici des réponses à l'asymétrie du pouvoir, à notre captive utilisation d'outils. Des outils qui ne sont pas nôtres ni en terme d'usage, ni en terme de maitrise, ni en terme d'appropriation collective, pour ne pas parler d'auto-gestion.

Lien : https://entreleslignesentrel..