>

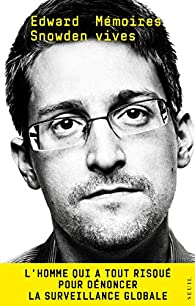

Critique de Enroute

Au début, comme Tom Sawyer, Edward n'aime pas l'école. Il préfère se passionner pour le nouvel outil de son père, un ordinateur. À six ans, pour ne pas aller se coucher, il dérègle toutes les horloges de la maison. Après le divorce de ses parents lui vient une certaine autonomie. À seize ans, il travaille un an à créer des sites internet auprès d'une entrepreneure dynamique – et en profite pour se former au monde des affaires et aux technologies informatiques. Ensuite, conscient des réalités, il prend un crédit pour se payer un certificat de compétence très cher estampillé Microsoft et John Hopkins University. C'est alors que s'effondrent les tours à New-York.

Pour défendre son pays, Ed s'engage dans l'armée mais se casse les jambes. Il revient à la vie civile. Il met ensuite à sa disposition ses compétences en informatiques et demande une habilitation « sécurité ». La CIA et la NSA, gros demandeurs, n'embauchent pas directement. Il se fait recruter par un sous-traitant en second, COMSO, sous-traitant de BAE Systems, prestataire de la CIA – et travaille dans ses locaux. Il devient ingénieur réseau : chargé de corriger les pannes logicielles et matérielles qui se présentent. En conséquence, il a accès aux sites d'informations de la CIA et s'émerveille de l'envergure du lieu d'action de l'institution : le monde entier. Il apprend aussi ce que sont les notes secrètes, les dossiers confidentiels.

Après neuf mois, il demande à travailler à l'étranger. On le lui accorde, mais moyennant une formation. Il y apprend les techniques du parfait espion de terrain mais fait trop de politique : sa remise en cause de la hiérarchie déplaît et, au lieu de partir pour l'Irak ou l'Afghanistan comme il le souhaitait, part, en compagnie de Lindsay, sa petite amie, pour une destination bien plus sauvage : Genève. À Genève, l'atmosphère de Frankenstein, depuis que le roman y a pris vie, est partout. Il y passe deux ans, met en place au service SIGINT (Signals Intelligence) des connexions réseaux ad hoc et découvre être dans l'une des plateformes informatiques stratégiques de la NSA, à côtoyer de surcroît des espions, des vrais, du service HUMINT (Human Intelligence), tout en essayant de les imiter, mais sans grand succès. Il découvre aussi que les États-Unis, en 2001, étaient parfaitement au courant que son grand allié l'Arabie Saoudite était en contact étroit avec al Qaïda.

Il est ensuite muté dans un endroit plus stratégique encore, Tokyo, où il se rend avec Lindsay. Il y travaille toujours officieusement pour et dans les locaux de la NSA, mais officiellement pour son prestataire, Dell. Là, il s'interroge sur la vitesse à laquelle ses supérieurs et homologues identifient les points de surveillance à effectuer en Chine : « il était tout bonnement impossible pour les Américains d'en savoir autant sur les agissements des Chinois sans en avoir faits eux-mêmes l'expérience ». le doute qui s'est installé se change en certitude après la consultation d'un document si secret, STELLARWIND, que même sa version secrète est modifiée. Ed l'a consulté et en déduit que la surveillance opérée par la Chine en Chine, les États-Unis la réalisent… dans le monde. Entre les systèmes de sous-traitances frauduleuse de la NSA, les liens suspects avec les organisations terroristes et maintenant la surveillance généralisée, Ed ne travaille plus avec le même enthousiasme.

En 2011, Ed et Linsday sont revenus aux États-Unis. Ed a retrouvé sa vieille agence de la NSA et reprend ses activités de mécanicien contractuel informatique. Son esprit change et ce qu'il sait lui fait voir différemment les réfrigérateurs connectés. L'internet de son enfance n'est plus ce qu'il était. Lindsay ne comprend pas sa bad mood. Ed s'isole. Comble du spécialiste réseau, son secret l'empêche de se connecter aux autres. Sa santé se détériore. Alors que l'on fête la mort de Ben Laden aux États-Unis et que le monde arabe fait sa révolution, Ed, lui, est en déphasage. En 2011, il fait des crises d'épilepsie.

Début 2012, il est affecté dans le coeur du système : Pearl Harbor, où l'on a installé en sous-sol un centre de de gestion informatique crucial. Lindsay est avec lui à Hawaï, mais ils ne se comprennent plus. Tous les jours, il s'enfonce dans son « tunnel », où les téléphones portables sont interdits, d'où l'on ne peut rien ressortir, et travaille à sécuriser et accroître les accès aux informations de la NSA à ses utilisateurs. Pour se changer les idées, il se met à faire des conférences, des formations. Mais il a aussi un autre projet : comprendre, maintenant qu'il a quelques années d'expérience, comment fonctionne le système de collecte d'information de la NSA. Ed se met à surveiller le système de surveillance.

Pour ce faire, il réutilise le système TOR pour brouiller les pistes, et se familiarise avec PRISM, qui collecte des données auprès des GAFAM en toute liberté, TURMOIL, qui analyse toutes les métadonnées (IP, heure, date, adresse mail, etc.), ou TURBINE qui décide, si un message lui est envoyé par TURMOIL, d'installer un système de surveillance de votre terminal mobile : vous voilà sous surveillance maintenant étroite, de manière tout à fait automatique, et sans décision de justice. Si nécessaire, Ed, dans les locaux de la NSA, se met devant votre PC, active votre caméra et votre micro à distance : on voit votre écran, les touches que vous enfoncez, on vous entend, on voit même votre visage… bonjour, c'est moi ! Ed est dégoûté.

Il s'étonne que personne n'ait pris au sérieux l'autre, Gus Hunt, directeur de la technologie de la CIA qui avait publiquement déclaré que son organisme voulait sauvegarder le web – et que personne n'ait fait le lien avec ce centre informatique de quatre hectares de serveurs qu'a fait construire la CIA dans le désert de l'Utah – destiné en effet à sauvegarder la totalité du web pour… l'éternité. Ce centre existe ; il se nomme Mission Data Repository, soit MDR. Non, Ed n'est pas mort de rire.

Cette fois, c'est décidé, Ed ne peut plus garder pour lui tout cela. Il fera passer l'intérêt général avant le sien et forme le projet de tout dévoiler. Mais s'il se fait prendre avant… il se sera condamné sans avoir prévenu personne. Sa sécurité doit donc au moins être garantie jusqu'à la divulgation – et si possible après aussi.

Pour collecter un maximum d'informations, puisqu'il est au coeur du système et voit tout passer (mais en trop grand nombre, il faut trier), il monte un système de collecte automatisé des données qu'il fait passer pour un outil big data d'actualisation d'une newsletter au service de tous. Ça passe comme sur du papier à musique. Pour sortir les informations de son sous-sol ultrasécurisé, il charge les données sur des PC hors-ligne qu'il n'a pas besoin de faire entrer sur le site : des ordinateurs au rebut. On le surprend, on lui demande ce qu'il compte en faire. Il répond franchement : « voler des secrets ! ». On en rit. Il continue.

Depuis ses vieilles machines, il crypte les données sur les cartes micro-SD avec une clé de chiffrage qui demanderait quelques milliards de milliards d'années à qui voudrait les lire sans la posséder. Il colle les micro-SD dans ses rubik's cubes – et sort enfin en quelques semaines les données de la base, ni vu ni connu – sans doute un peu humide sous les aisselles tout de même.

Entre temps, il a pris l'habitude de converser avec deux des journalistes les plus transgressifs des États-Unis en messages cryptés depuis les réseaux wifi mal protégés du pays et un ordinateur qui se fait passer pour un autre : les messages sont illisibles, on ne sait pas qui les envoie, on ne peut savoir où ils vont : l'anonymat est garanti.

Puis, le stratagème étant prêt, il donne rendez-vous à ses deux acolytes pour leur expliquer ce qu'ils ont reçu et leur en donner davantage hors du pays. Il solde ses comptes (tiens, on comprend ici que la NSA n'avait donc pas prévu de surveiller les mouvements bancaires de ses employés ?...), ne dit au revoir à personne pour éviter les fuites, et, incognito (façon de parler), prend un billet pour Tokyo et, de là, pour Hong-Kong.

Un peu inquiet de n'être ni attendu, ni rejoint dans son hôtel, il ronge son frein : et si personne ne venait ? En attendant, il s'enfile toute la carte du room service. Finalement les journalistes arrivent et les infos circulent. Scandale, mandat d'arrêt, mandat d'extradition. Hong-Kong n'était pas un si bon choix : les autorités lui font savoir qu'elles vont coopérer avec l'oncle Sam. Elles lui laissent quand même la possibilité de partir « de son plein gré ».

Aidé de la fidèle associée d'Assange, le créateur de WikiLeaks qui tient sa posture de défense des lanceurs d'alerte, qui l'a rejointe à Hong Kong pour le conseiller, de ses avocats aussi, puis du consul de l'Équateur à Londres, un pays qui, tout le monde en convient, n'obéira pas à la colère de Washington, Ed forme le projet de rejoindre Quito. Pour éviter tout risque de détournement de l'avion, il doit éviter les espaces aériens sous influence américaine : il passera par Moscou, la Havane et Caracas.

Le décollage de Hong Kong se fait sans encombre, mais à Moscou, Ed ne redécolle plus. Les États-Unis ont profité du temps de vol pour invalider son passeport. le voilà bloqué à Chérémétiévo et son laissez-passer de l'ONU n'y fait rien. Les autorités moscovites proposent de l'en déloger moyennant sa coopération pour leurs propres services de renseignement. Ed refuse.

Quarante jours plus tard, le tohu-bohu de sa présence à l'aéroport commence à déranger. La Russie lui accorde ce qu'il a demandé partout dans le monde sans l'obtenir : un droit d'asile. Voilà, depuis 2013, dans son deux-pièces du centre de Moscou, Ed conseille les groupes du monde entier sur les technologies de cryptage, donne des conférences et passe le temps comme il peut. Il a la satisfaction d'avoir fait bouger les lois de son pays, d'avoir accru la sécurité de la vie privée, amoindri les intrusions de la NSA dans la surveillance mondiale du réseau. le RGPD européen est peut-être le résultat qui le satisfait le plus – même s'il reste de portée limitée et, surtout, puisqu'européenne seulement, locale. Pour se consoler, il peut toujours compter sur Lindsay. Après la filature que lui a collée la CIA pendant des mois, elle est venue à Moscou. Quand ils se sont vus, elle ne l'a même pas giflé. Et peu après, ils se sont mariés. Quel courage.

Si ce récit n'était pas lié à des faits réels, il ne serait pas follement passionnant : on est un peu déçu d'en apprendre finalement si peu aussi bien sur les activités de Snowden que sur le fonctionnement des institutions dans lesquelles il est passé. Tout cela reste très vaguement décrit et au travers de généralités. On est tout de même satisfait que soit confirmé tout ce qui se dit depuis des années : le net est américain et les États-Unis surveille le monde. Ce qui donne de la force au récit, c'est cela, que l'on sait qu'à tout ce qui est écrit ici correspond une réalité lourde et une action politique, la sienne, dont on sait l'influence.

On est impressionné aussi par le sang-froid de la préparation de la collecte des informations, qui ne semble pas pouvoir être extrapolé ou amplifié après coup : il a bien fallu réfléchir très posément à la stratégie à mettre en oeuvre pour réaliser la dénonciation : des preuves, la collecte de preuves, la transmission de preuves (lire, écrire, exécuter, comme il écrit en reprenant les niveaux de droits d'accès d'utilisateurs de fichiers informatiques). Snowden connaissait WikiLeaks, le sort de Chelsea Manning, la définition du lanceur d'alerte, qui se dit whistleblower en anglais, celui qui souffle dans un sifflet. Il a conscience que c'est à cette définition que son action va correspondre, qu'il jouera ce rôle, et qu'il le joue en effet. Il faut une grande conscience et une grande confiance en soi pour voir si loin et avec tant de clarté, à mon sens du moins, ce qui rend son action d'autant plus éclatante.

Plus anecdotiquement, il est amusant qu'il ne cesse de s'adresser au lecteur faisant partie de la « jeune génération », quelqu'un qui n'aurait pas connu les débuts de l'informatique (comme si beaucoup d'entre nous n'avaient connu qu'un état stabilisé de l'utilisation de l'internet), comme s'il s'adressait d'outre-tombe aux habitants du futur pour leur donner par l'état des lieux d'une situation, un testament les guidant pour l'avenir, un vieux sage prodiguant ses conseils au monde de demain… Il n'est pas certain que l'internet crypté de partout représente l'avenir d'internet et que l'action de Snowden s'inscrive à ce point dans le temps : son action a certes été très impactante à un moment donné, pour dénoncer une politique secrète et menée en violation de tous les textes et les gentlemen's agreements imaginables, mais qui peut dire avec certitude que les tensions liées aux données sur le net organiseront son fonctionnement demain, modèleront son architecture ? Son action restera-t-elle pour son impact technologique ou son impact politique ? Après tout, après qu'il avait, enfant, déréglé toutes les horloges de la maison, son père était passé derrière et avait remis les pendules à l'heure... Nous verrons bien.

Enfin, on pourrait regretter la médiocrité du titre qui trahit proprement le propos de Snowden : Ed insiste « en permanence » ( :-) c'est le cas de le dire) sur le risque – ou du moins l'encadrement nécessaire – de l'enregistrement de données pour l'éternité et sur l'intention de la NSA d'y procéder (4 hectares de serveurs au milieu du désert…) et c'est donc d'évidence dans cet esprit qu'il avait intitulé son livre « Permanent Record » – ce qui pouvait aussi du coup prendre un sens individuel (« je n'oublierai jamais ce qui s'est passé »), ou collectif (« ce qui s'est passé restera dans les annales »). Avec « Mémoires vives », on a bien sûr gardé le lien vers le monde informatique, mais… à l'envers : la mémoire vive d'un ordinateur est précisément… celle... qui s'efface… On pourrait penser que les éditeurs français ont préféré souligner l'expérience personnelle (« je garde un souvenir cuisant de ce qui s'est passé ») plutôt que la grandiloquence de l'ambition (« le monde a changé pour l'éternité »). Après tout, c'est un choix… et, ici, pour ma part, je regrette que la narration très typiquement étatsunienne (description froide et distante emprunte de pudeur où les émotions n'ont pas vraiment leur place) n'apporte pas le niveau de tension qui a dû être le sien pendant ces années et, surtout, la préparation de la divulgation : il ne devait pas en dormir de la nuit… il faudra se reporter à des essais pour comprendre la portée de son action et peut-être au film pour saisir avec plus de densité ce parcours ?... On a au moins la satisfaction, avec ce livre, de l'aider à financer sa nouvelle existence. Non, vraiment, quel courage.

Pour défendre son pays, Ed s'engage dans l'armée mais se casse les jambes. Il revient à la vie civile. Il met ensuite à sa disposition ses compétences en informatiques et demande une habilitation « sécurité ». La CIA et la NSA, gros demandeurs, n'embauchent pas directement. Il se fait recruter par un sous-traitant en second, COMSO, sous-traitant de BAE Systems, prestataire de la CIA – et travaille dans ses locaux. Il devient ingénieur réseau : chargé de corriger les pannes logicielles et matérielles qui se présentent. En conséquence, il a accès aux sites d'informations de la CIA et s'émerveille de l'envergure du lieu d'action de l'institution : le monde entier. Il apprend aussi ce que sont les notes secrètes, les dossiers confidentiels.

Après neuf mois, il demande à travailler à l'étranger. On le lui accorde, mais moyennant une formation. Il y apprend les techniques du parfait espion de terrain mais fait trop de politique : sa remise en cause de la hiérarchie déplaît et, au lieu de partir pour l'Irak ou l'Afghanistan comme il le souhaitait, part, en compagnie de Lindsay, sa petite amie, pour une destination bien plus sauvage : Genève. À Genève, l'atmosphère de Frankenstein, depuis que le roman y a pris vie, est partout. Il y passe deux ans, met en place au service SIGINT (Signals Intelligence) des connexions réseaux ad hoc et découvre être dans l'une des plateformes informatiques stratégiques de la NSA, à côtoyer de surcroît des espions, des vrais, du service HUMINT (Human Intelligence), tout en essayant de les imiter, mais sans grand succès. Il découvre aussi que les États-Unis, en 2001, étaient parfaitement au courant que son grand allié l'Arabie Saoudite était en contact étroit avec al Qaïda.

Il est ensuite muté dans un endroit plus stratégique encore, Tokyo, où il se rend avec Lindsay. Il y travaille toujours officieusement pour et dans les locaux de la NSA, mais officiellement pour son prestataire, Dell. Là, il s'interroge sur la vitesse à laquelle ses supérieurs et homologues identifient les points de surveillance à effectuer en Chine : « il était tout bonnement impossible pour les Américains d'en savoir autant sur les agissements des Chinois sans en avoir faits eux-mêmes l'expérience ». le doute qui s'est installé se change en certitude après la consultation d'un document si secret, STELLARWIND, que même sa version secrète est modifiée. Ed l'a consulté et en déduit que la surveillance opérée par la Chine en Chine, les États-Unis la réalisent… dans le monde. Entre les systèmes de sous-traitances frauduleuse de la NSA, les liens suspects avec les organisations terroristes et maintenant la surveillance généralisée, Ed ne travaille plus avec le même enthousiasme.

En 2011, Ed et Linsday sont revenus aux États-Unis. Ed a retrouvé sa vieille agence de la NSA et reprend ses activités de mécanicien contractuel informatique. Son esprit change et ce qu'il sait lui fait voir différemment les réfrigérateurs connectés. L'internet de son enfance n'est plus ce qu'il était. Lindsay ne comprend pas sa bad mood. Ed s'isole. Comble du spécialiste réseau, son secret l'empêche de se connecter aux autres. Sa santé se détériore. Alors que l'on fête la mort de Ben Laden aux États-Unis et que le monde arabe fait sa révolution, Ed, lui, est en déphasage. En 2011, il fait des crises d'épilepsie.

Début 2012, il est affecté dans le coeur du système : Pearl Harbor, où l'on a installé en sous-sol un centre de de gestion informatique crucial. Lindsay est avec lui à Hawaï, mais ils ne se comprennent plus. Tous les jours, il s'enfonce dans son « tunnel », où les téléphones portables sont interdits, d'où l'on ne peut rien ressortir, et travaille à sécuriser et accroître les accès aux informations de la NSA à ses utilisateurs. Pour se changer les idées, il se met à faire des conférences, des formations. Mais il a aussi un autre projet : comprendre, maintenant qu'il a quelques années d'expérience, comment fonctionne le système de collecte d'information de la NSA. Ed se met à surveiller le système de surveillance.

Pour ce faire, il réutilise le système TOR pour brouiller les pistes, et se familiarise avec PRISM, qui collecte des données auprès des GAFAM en toute liberté, TURMOIL, qui analyse toutes les métadonnées (IP, heure, date, adresse mail, etc.), ou TURBINE qui décide, si un message lui est envoyé par TURMOIL, d'installer un système de surveillance de votre terminal mobile : vous voilà sous surveillance maintenant étroite, de manière tout à fait automatique, et sans décision de justice. Si nécessaire, Ed, dans les locaux de la NSA, se met devant votre PC, active votre caméra et votre micro à distance : on voit votre écran, les touches que vous enfoncez, on vous entend, on voit même votre visage… bonjour, c'est moi ! Ed est dégoûté.

Il s'étonne que personne n'ait pris au sérieux l'autre, Gus Hunt, directeur de la technologie de la CIA qui avait publiquement déclaré que son organisme voulait sauvegarder le web – et que personne n'ait fait le lien avec ce centre informatique de quatre hectares de serveurs qu'a fait construire la CIA dans le désert de l'Utah – destiné en effet à sauvegarder la totalité du web pour… l'éternité. Ce centre existe ; il se nomme Mission Data Repository, soit MDR. Non, Ed n'est pas mort de rire.

Cette fois, c'est décidé, Ed ne peut plus garder pour lui tout cela. Il fera passer l'intérêt général avant le sien et forme le projet de tout dévoiler. Mais s'il se fait prendre avant… il se sera condamné sans avoir prévenu personne. Sa sécurité doit donc au moins être garantie jusqu'à la divulgation – et si possible après aussi.

Pour collecter un maximum d'informations, puisqu'il est au coeur du système et voit tout passer (mais en trop grand nombre, il faut trier), il monte un système de collecte automatisé des données qu'il fait passer pour un outil big data d'actualisation d'une newsletter au service de tous. Ça passe comme sur du papier à musique. Pour sortir les informations de son sous-sol ultrasécurisé, il charge les données sur des PC hors-ligne qu'il n'a pas besoin de faire entrer sur le site : des ordinateurs au rebut. On le surprend, on lui demande ce qu'il compte en faire. Il répond franchement : « voler des secrets ! ». On en rit. Il continue.

Depuis ses vieilles machines, il crypte les données sur les cartes micro-SD avec une clé de chiffrage qui demanderait quelques milliards de milliards d'années à qui voudrait les lire sans la posséder. Il colle les micro-SD dans ses rubik's cubes – et sort enfin en quelques semaines les données de la base, ni vu ni connu – sans doute un peu humide sous les aisselles tout de même.

Entre temps, il a pris l'habitude de converser avec deux des journalistes les plus transgressifs des États-Unis en messages cryptés depuis les réseaux wifi mal protégés du pays et un ordinateur qui se fait passer pour un autre : les messages sont illisibles, on ne sait pas qui les envoie, on ne peut savoir où ils vont : l'anonymat est garanti.

Puis, le stratagème étant prêt, il donne rendez-vous à ses deux acolytes pour leur expliquer ce qu'ils ont reçu et leur en donner davantage hors du pays. Il solde ses comptes (tiens, on comprend ici que la NSA n'avait donc pas prévu de surveiller les mouvements bancaires de ses employés ?...), ne dit au revoir à personne pour éviter les fuites, et, incognito (façon de parler), prend un billet pour Tokyo et, de là, pour Hong-Kong.

Un peu inquiet de n'être ni attendu, ni rejoint dans son hôtel, il ronge son frein : et si personne ne venait ? En attendant, il s'enfile toute la carte du room service. Finalement les journalistes arrivent et les infos circulent. Scandale, mandat d'arrêt, mandat d'extradition. Hong-Kong n'était pas un si bon choix : les autorités lui font savoir qu'elles vont coopérer avec l'oncle Sam. Elles lui laissent quand même la possibilité de partir « de son plein gré ».

Aidé de la fidèle associée d'Assange, le créateur de WikiLeaks qui tient sa posture de défense des lanceurs d'alerte, qui l'a rejointe à Hong Kong pour le conseiller, de ses avocats aussi, puis du consul de l'Équateur à Londres, un pays qui, tout le monde en convient, n'obéira pas à la colère de Washington, Ed forme le projet de rejoindre Quito. Pour éviter tout risque de détournement de l'avion, il doit éviter les espaces aériens sous influence américaine : il passera par Moscou, la Havane et Caracas.

Le décollage de Hong Kong se fait sans encombre, mais à Moscou, Ed ne redécolle plus. Les États-Unis ont profité du temps de vol pour invalider son passeport. le voilà bloqué à Chérémétiévo et son laissez-passer de l'ONU n'y fait rien. Les autorités moscovites proposent de l'en déloger moyennant sa coopération pour leurs propres services de renseignement. Ed refuse.

Quarante jours plus tard, le tohu-bohu de sa présence à l'aéroport commence à déranger. La Russie lui accorde ce qu'il a demandé partout dans le monde sans l'obtenir : un droit d'asile. Voilà, depuis 2013, dans son deux-pièces du centre de Moscou, Ed conseille les groupes du monde entier sur les technologies de cryptage, donne des conférences et passe le temps comme il peut. Il a la satisfaction d'avoir fait bouger les lois de son pays, d'avoir accru la sécurité de la vie privée, amoindri les intrusions de la NSA dans la surveillance mondiale du réseau. le RGPD européen est peut-être le résultat qui le satisfait le plus – même s'il reste de portée limitée et, surtout, puisqu'européenne seulement, locale. Pour se consoler, il peut toujours compter sur Lindsay. Après la filature que lui a collée la CIA pendant des mois, elle est venue à Moscou. Quand ils se sont vus, elle ne l'a même pas giflé. Et peu après, ils se sont mariés. Quel courage.

Si ce récit n'était pas lié à des faits réels, il ne serait pas follement passionnant : on est un peu déçu d'en apprendre finalement si peu aussi bien sur les activités de Snowden que sur le fonctionnement des institutions dans lesquelles il est passé. Tout cela reste très vaguement décrit et au travers de généralités. On est tout de même satisfait que soit confirmé tout ce qui se dit depuis des années : le net est américain et les États-Unis surveille le monde. Ce qui donne de la force au récit, c'est cela, que l'on sait qu'à tout ce qui est écrit ici correspond une réalité lourde et une action politique, la sienne, dont on sait l'influence.

On est impressionné aussi par le sang-froid de la préparation de la collecte des informations, qui ne semble pas pouvoir être extrapolé ou amplifié après coup : il a bien fallu réfléchir très posément à la stratégie à mettre en oeuvre pour réaliser la dénonciation : des preuves, la collecte de preuves, la transmission de preuves (lire, écrire, exécuter, comme il écrit en reprenant les niveaux de droits d'accès d'utilisateurs de fichiers informatiques). Snowden connaissait WikiLeaks, le sort de Chelsea Manning, la définition du lanceur d'alerte, qui se dit whistleblower en anglais, celui qui souffle dans un sifflet. Il a conscience que c'est à cette définition que son action va correspondre, qu'il jouera ce rôle, et qu'il le joue en effet. Il faut une grande conscience et une grande confiance en soi pour voir si loin et avec tant de clarté, à mon sens du moins, ce qui rend son action d'autant plus éclatante.

Plus anecdotiquement, il est amusant qu'il ne cesse de s'adresser au lecteur faisant partie de la « jeune génération », quelqu'un qui n'aurait pas connu les débuts de l'informatique (comme si beaucoup d'entre nous n'avaient connu qu'un état stabilisé de l'utilisation de l'internet), comme s'il s'adressait d'outre-tombe aux habitants du futur pour leur donner par l'état des lieux d'une situation, un testament les guidant pour l'avenir, un vieux sage prodiguant ses conseils au monde de demain… Il n'est pas certain que l'internet crypté de partout représente l'avenir d'internet et que l'action de Snowden s'inscrive à ce point dans le temps : son action a certes été très impactante à un moment donné, pour dénoncer une politique secrète et menée en violation de tous les textes et les gentlemen's agreements imaginables, mais qui peut dire avec certitude que les tensions liées aux données sur le net organiseront son fonctionnement demain, modèleront son architecture ? Son action restera-t-elle pour son impact technologique ou son impact politique ? Après tout, après qu'il avait, enfant, déréglé toutes les horloges de la maison, son père était passé derrière et avait remis les pendules à l'heure... Nous verrons bien.

Enfin, on pourrait regretter la médiocrité du titre qui trahit proprement le propos de Snowden : Ed insiste « en permanence » ( :-) c'est le cas de le dire) sur le risque – ou du moins l'encadrement nécessaire – de l'enregistrement de données pour l'éternité et sur l'intention de la NSA d'y procéder (4 hectares de serveurs au milieu du désert…) et c'est donc d'évidence dans cet esprit qu'il avait intitulé son livre « Permanent Record » – ce qui pouvait aussi du coup prendre un sens individuel (« je n'oublierai jamais ce qui s'est passé »), ou collectif (« ce qui s'est passé restera dans les annales »). Avec « Mémoires vives », on a bien sûr gardé le lien vers le monde informatique, mais… à l'envers : la mémoire vive d'un ordinateur est précisément… celle... qui s'efface… On pourrait penser que les éditeurs français ont préféré souligner l'expérience personnelle (« je garde un souvenir cuisant de ce qui s'est passé ») plutôt que la grandiloquence de l'ambition (« le monde a changé pour l'éternité »). Après tout, c'est un choix… et, ici, pour ma part, je regrette que la narration très typiquement étatsunienne (description froide et distante emprunte de pudeur où les émotions n'ont pas vraiment leur place) n'apporte pas le niveau de tension qui a dû être le sien pendant ces années et, surtout, la préparation de la divulgation : il ne devait pas en dormir de la nuit… il faudra se reporter à des essais pour comprendre la portée de son action et peut-être au film pour saisir avec plus de densité ce parcours ?... On a au moins la satisfaction, avec ce livre, de l'aider à financer sa nouvelle existence. Non, vraiment, quel courage.